2018年になってからというもの、Intelプロセッサの脆弱性について報道されています。MeltdownとSpectreと呼ばれ、かなり広範囲のユーザに影響があります。今回は、VPSで脆弱性対策を実施したので対策手順と結果について紹介しようと思います。

スポンサーリンク

目次

脆弱性「Meltdown/Spectre」とは?

Intel系の大多数の製品に存在する脆弱性です。

影響する製品や何が起きるの?というのは他サイトでも紹介されているので今回は割愛します。Wikipediaにも記事があるので参考にして下さい。

VPSでも対策を行う必要があるのか?

早速本題になりますが、VPSでは利用者側での対策が必要です。

さくらインターネットの場合、以下のサイトで公式にアナウンスされていますので、使っているサービスで対策が必要なのかチェックしましょう。

私の場合、KUSANAGI for さくらVPSを利用しているので、今回の対策が必要です。

脆弱性対策では何をすれば良いのか?

Linuxカーネルのアップデートが必要になります。

無闇にアップデートが必要すれば良いというものではないので、脆弱性が存在するか診断しましょう。

以下サイトから診断スクリプトを取得し、管理者権限で実行するだけで診断が可能です。

# wget https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.sh

# sh spectre-meltdown-checker.sh

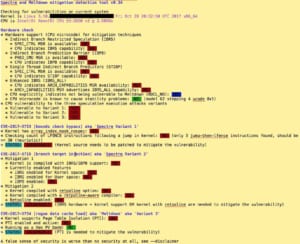

脆弱性がある場合は、以下のような結果になるはずです。

少し見にくいかもしれませんが、CVE-2017-5753、CVE-2017-5715、CVE-2017-5754いずれかの項目が「VULNERABLE」となっている場合は脆弱性がある状態ですので、対策が必要です。

Linuxカーネルをアップデートする

まずは、現在のカーネルバージョンを確認します。

# uname -r

次に、yumコマンドでアップデートが存在するか確認します。

# yum check-update kernel

上記コマンドの結果で、現在より新しいカーネルバージョンのものが見つかればOKです。

ここまで確認できたら下記コマンドでLinuxカーネルのみアップデートを行います。

# yum update kernel

上記コマンド実行後、依存性を確認したらダウンロードしても良いか?という確認があると思いますので、yを入力して次に進みます。

しばらくすると、インストールが完了します。

新しいカーネルで確認する

Linuxカーネルをアップデートしたら再起動が必要です。VPSで動作しているサービス等に影響が出ない時間帯などに再起動を行いましょう。

再起動後、unameでカーネルバージョンを確認しましょう。新しいバージョンが適用されているはずです。

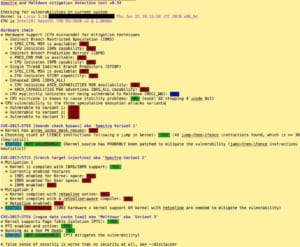

カーネルが新しくなっていることを確認し、再度脆弱性の確認を行います。

対策前と異なり、CVE-2017-5753、CVE-2017-5715、CVE-2017-5754が「NOT VULNERABLE」となっていれば対策完了です。

最後に

いかがでしょうか。

本対策を実施することにより、性能が悪くなるという話も出ているようですが、危険なセキュリティホールを放置して運用するのは有りえないと思います。

まずは一安心ということで、新しい情報があれば対応していきたいと思います。

スポンサーリンク